ゼロトラストはなぜ生まれたか?クラウドセキュリティはビジネスの可能性を広げる

企業におけるクラウド活用の利点は誰もが知るところになりました。クラウドを活用することで、必要なツールを迅速に導入し、事業規模やニーズに応じて柔軟にシステムやアプリケーションが拡張できます。そのため、スピード感を持ってビジネスを展開しようとする企業にとってクラウドは欠かせないものとなっています。

一方で、クラウドを利用するにあたってセキュリティ面に不安を感じる企業もいまだ存在します。一体クラウドにはどのような危険が潜んでいるのでしょうか。また、安全にクラウドを利用するにはどうすればいいのでしょうか。Netskope Japan株式会社 SE部 エバンジェリストの白石庸祐氏が解説します。

※この記事は、白石氏へのインタビュー動画をまとめ、一部加筆したものです。

Geodesic Japan配信 The DOMEニュースレター登録

シャドーITを把握する 企業内のシャドーITの確率は80%

クラウドインフラのセキュリティは非常に強固で、オンプレミスにて自社でインフラを構築するよりも、大手クラウドベンダーのインフラを活用する方が安全だと考える企業も少なくありません。事実、Amazon Web Services(AWS)やMicrosoft Azure、Google Cloud Platformといった大手サービスのインフラそのものに不安を感じることはあまりないと思います。

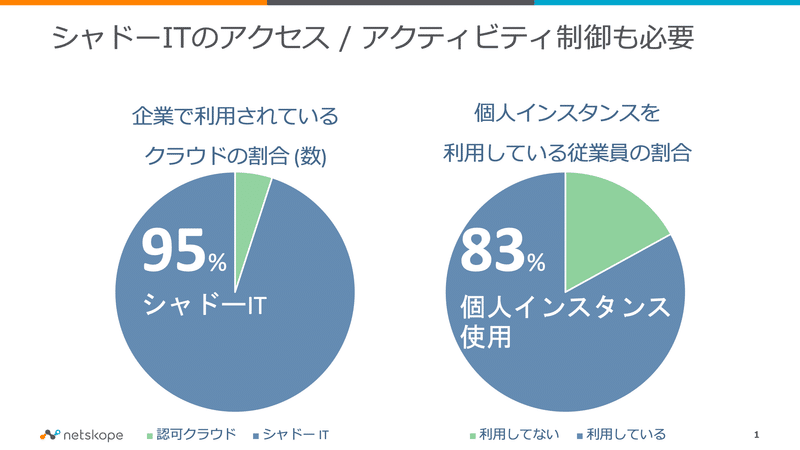

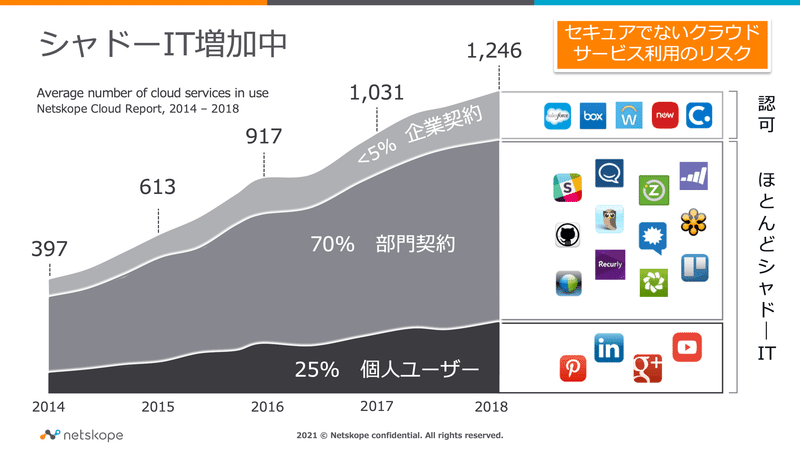

しかし、それはインフラ側の安全性が高いだけのこと。企業におけるクラウド利用には、別の観点からリスクがあることも忘れてはいけません。それが、企業のIT管理者が利用を把握できない「シャドーIT」といわれるものの存在です。

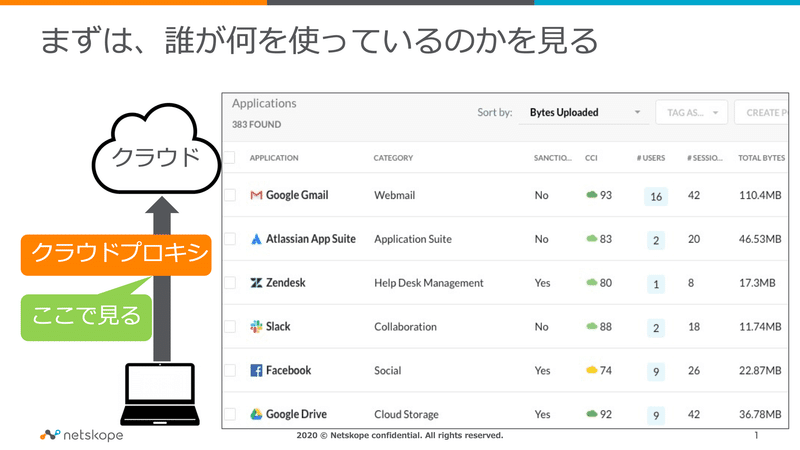

ある調査によると、企業内で個人向けのクラウドメールやクラウドストレージといったサービスを利用する従業員は80%以上にのぼるとされています。これがクラウドのシャドーITにあたります。企業内のシャドーITを確認できるNetskopeのサービスからも、かなりの数の従業員がシャドーITを利用していることがわかっています。IT管理者は、こうしたシャドーITの利用を把握できておらず、管理の手が行き届きません。つまり、シャドーITに企業の重要な情報が流れると、そこから情報が外部に漏洩する可能性もあるのです。

ただし、すべてのシャドーITが危険なわけではありません。重要なのは、どのようなシャドーITが存在するかを可視化し、その危険性を把握した上で、リスクに応じた対策を立てることです。Netskopeでは、ユーザーのアクティビティやデータのアップロード先、アップロードするデータの機密性、そのデータの共有や編集の可否などを把握することでリスクが明らかになると考えており、明らかになったリスクに対し制御していくアプローチを採っています。

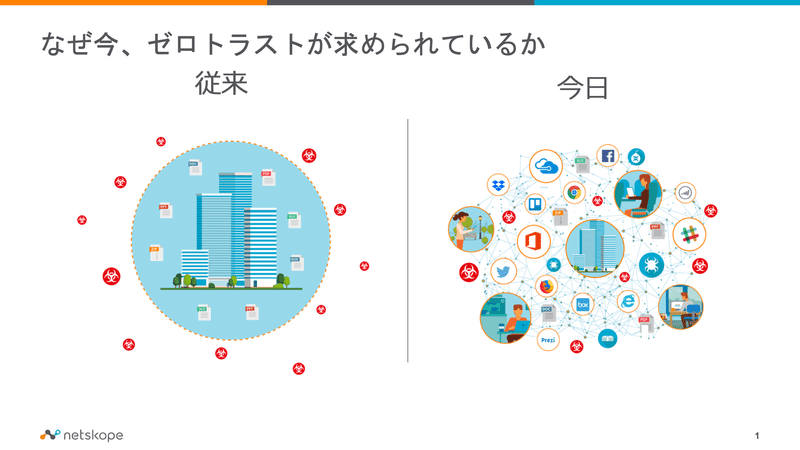

監視ができないのであれば何も信頼しない「ゼロトラスト」の発想

これまで企業におけるシャドーITのデータが監視できなかったのは、暗号化通信を複合するにはCPUに膨大な処理能力が求められることが要因のひとつでした。オンプレミスで暗号化通信を複合するとなると、増え続けるトラフィックに応じてハードウェアを次々と増やす必要があり、現実的ではなかったのです。そこで登場したのがクラウドで複合化するソリューションです。これにより、今まで見えなかったレイヤーまで把握できるようになり、アクティビティがより可視化されるようになりました。

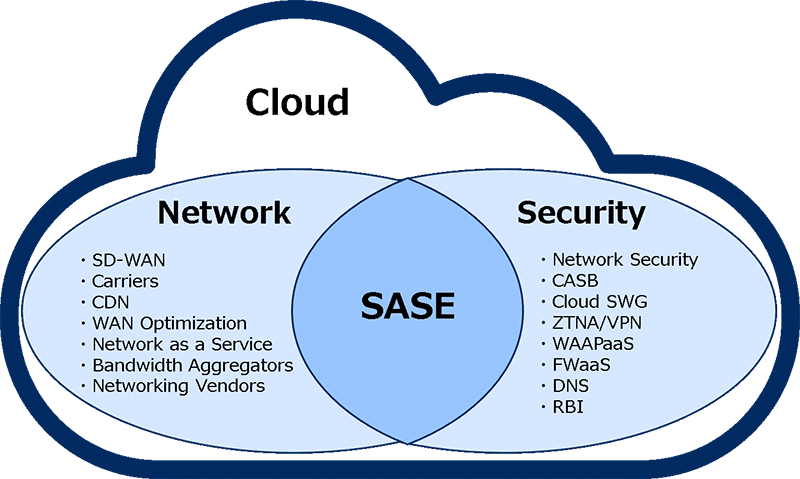

クラウド上のセキュリティを考慮する上で目指すべき環境は、「ゼロトラスト」つまり「何も信頼しない」という発想に基づいた環境です。すべての通信は信頼できないと想定した上で、セキュリティ対策を講じるのです。そのゼロトラスト環境を構築する上で重要となるのは、「SASE(Secure Access Service Edge)」という概念です。

クラウドセキュリティの概念整理 SASE / CASB / SWG / ZTAN

ここで一度用語と概念を整理してみましょう。

SASE:2019年にガートナーが提唱したセキュリティフレームワークで、これまで個別に提供されていたネットワーク機能とネットワークセキュリティ機能の双方を統合するクラウドベースのアーキテクチャ。

これにはさまざまなソリューションが存在しますが、中でもSASEの根幹となるのは「CASB(Cloud Access Security Broker)」「SWG(Secure Web Gateway)」「ZTNA(Zero Trust Network Access)」です。

CASB:クラウドアプリケーションへのアクセスに対するセキュリティソリューション

シャドーITも含めたクラウドへのアクティビティを可視化し、必要に応じて制御する、関所管理の役割を持ちます。例えば、誰がどのクラウドをどのように使えるかを制御したり、企業の機密情報が入ったデータをアップロードできないようにしたりといったことができるようになります。

SWG:ウェブアプリケーションへのアクセスを保護するソリューション。ベーシックな機能としてはURLフィルタリングがよく知られている。

これまでのSWGは、基本的にオンプレミス上に構築されており、社内ネットワークから特定のサイトへのアクセスを制御することしかできませんでした。今ではテレワークなどの普及によって、社外にいる従業員にも社内からアクセスする場合と同様の機能を提供するために、次世代SWGではクラウドでSWGサービスを提供し、さまざまなロケーションやデバイスからウェブへのアクセスが制御できるようになっています。

ZTAN:社外からオンプレミスアプリケーションにアクセスする際のセキュリティソリューション。アプリケーションの周囲に安全な境界を作り出すことでリソースへのアクセスを制御する。

クラウド化が進んだとはいえ、今でも社内にはファイルサーバをはじめとするさまざまなリソースが存在し、特にテレワークが進んだ今では社外からこうしたリソースにアクセスすることも多くなりました。これまではVPN(Virtual Private Network)がよく使われていましたが、VPNでアクセス経路を暗号化したからといって、その中でやり取りされるデータが安全なものであるかどうかはわかりません。ZTANでは、ゼロトラストの名のごとく、すべてのアクセスを信頼できないものと想定して監視・制御し、アクセスを安全に保ちます。

Netskopeソリューションの強み 2つのポイント

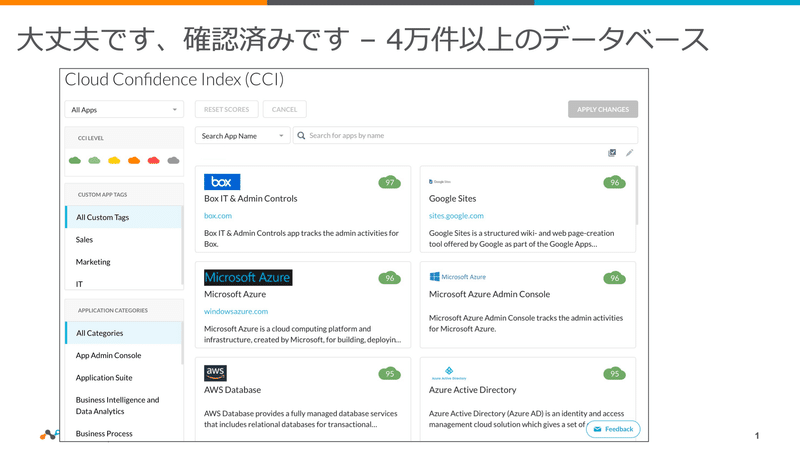

Netskopeでは、こうしたゼロトラストの考えに基づいたセキュリティソリューションを提供しています。特にNetskopeのCASBは高機能で、その特徴としては、可視化する範囲が非常に広く、その精度が高いこと。また、可視化したアクティビティを柔軟に制御できることが挙げられます。

可視化の範囲が広い

可視化できる範囲の中には、シャドーITも含まれます。通信が発生した際にNetskopeのデータベースと照合することで、シャドーITを把握するのです。現在そのデータベースに登録されているクラウドの数は4万2000件を超えており、どういったクラウドにアクセスしているのかが判別できるようになっています。このデータベースの大きさが、可視化できる範囲の広さにつながっています。

またNetskopeでは、クラウドにアクセスした際、アクセス先でのアクティビティを判別してログに残すことから、可視化の精度が高くなっています。例えば、クラウドサービスにアクセスした際のデータのアップロード、ダウンロード、編集、共有といったようなアクティビティをログとして記録し、管理者も従業員がいつどのクラウドで何をしたのかが把握できます。データの中に重要情報が入っているといったことや、マルウェアが入っているといった事態も、高い精度で可視化できていれば避けることが可能です。

制御の柔軟性

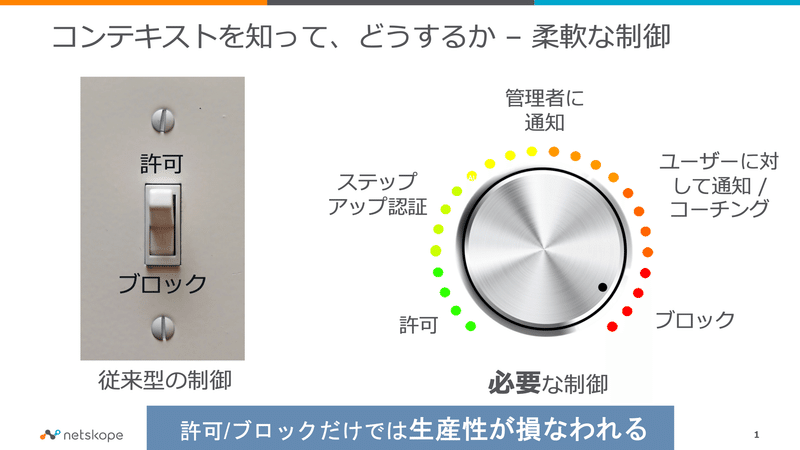

このようにアクティビティを高い精度で可視化することで、管理や制御パターンの柔軟なカスタマイズが実現できています。これまでの「許可」と「ブロック」の2つのパターンだけで考える必要はないのです。

Netskopeではステップアップ認証という方式を採用しています。例えば、クラウドに顧客情報をアップロードする際には、IDaaSの二要素認証で認証するようにしたり、従業員がファイルをアップロードしようとした際に、隠しスライドの中に重要情報が入っているとユーザーに対して警告を発し、アップロードする理由を記載するように促すといった具合です。この場合、その理由を記載した後は、アップロードができるようになっています。これによって担当者の作業を遮ることも、情報システムの負担を高めることもなく、生産性を損なわずセキュリティを保つことができるのです。

DXを推進するどんな規模の企業にも最適なソリューション

NetskopeのCASBは、大企業だけに向けたソリューションではありません。もちろん、海外では100万人以上のユーザーを抱える企業での導入事例もありますが、国内では100人前後〜数万人単位の企業が導入しています。規模に関わらず、クラウドを利用している企業やテレワークを導入している企業、デジタルトランスフォーメーション(DX)を推進している企業に向けたソリューションといえます。動画内では実際の日本の事例も併せてご紹介しています。

クラウド活用で重要となるゼロトラストですが、これは信頼できないからといってすべてを禁止することではありません。利用しているクラウドがどのようなものかを把握し、そのリスクも可視化した上で、適切な対策を立てることなのです。テレワークのように従業員がどこにいても万全なセキュリティ対策が施せるよう、そして企業としてDXを推進できるよう、ゼロトラスト環境の構築を目指してもらいたいと思います。

インタビュー全編収録動画

インタビュー動画では本記事に含まれていない部分も収録されています。ゼロトラスト前線で活躍する白石さんのインサイトをお届けします。